Vendor Lock-in im Private Market Tech Stack: Risiken und strategische Alternativen

Die Abhängigkeit von einem einzigen Software-Anbieter – das sogenannte Vendor Lock-in – ist im Private Market Tech Stack besonders kritisch. Cloud-Services, Portfolio-Reporting oder Schnittstellen zu Kernsystemen sind oft so tief integriert, dass ein Anbieterwechsel teuer und riskant wird. Dieser Artikel beleuchtet, warum Vendor Lock-in entsteht, welche Risiken es birgt und welche strategischen Alternativen Asset Manager haben.

Haftungsausschluss: Die folgenden Ausführungen stellen keine Rechts- oder Anlageberatung dar, sondern eine fachliche Analyse aus der Perspektive eines Business Analysten.

Was ist Vendor Lock-in und warum ist es im Private Markets Sektor so kritisch?

Vendor Lock-in bezeichnet die Abhängigkeit von einem Anbieter, bei der ein Wechsel mit erheblichen Kosten, Risiken oder Funktionsverlusten verbunden ist. Im Private-Market-Umfeld entsteht dies typischerweise durch:

- Proprietäre Datenmodelle: Fonds- und Investorendaten sind in nicht standardisierten Formaten gefangen, die einen Export erschweren.

- Integrierte Prozesslogiken: Kritische Workflows (z.B. Capital Calls, Bewertungen) sind fest in der Logik des Anbieter-Systems verankert.

- Geschlossene Schnittstellen (APIs): APIs werden bewusst proprietär gehalten, um die Kundenbindung zu stärken und die Integration von Drittanbietern zu erschweren.

Die Risiken: Kostenfalle, Flexibilitätsverlust und Compliance-Lücken

Die Abhängigkeit von einem einzigen Anbieter birgt erhebliche Geschäftsrisiken:

- Kostenfalle: Steigende Lizenzgebühren und die Überbezahlung für ungenutzte Module in großen „All-in-One“-Suiten.

- Flexibilitätsverlust: Die Integration neuer, innovativer Tools oder spezialisierter RegTech-Lösungen ist nur schwer oder gar nicht möglich.

- Regulatorische Risiken: Anpassungen an neue Vorschriften (z.B. AIFMD II, ESG) verzögern sich, wenn der Anbieter nicht schnell genug nachzieht.

Der entscheidende Hebel: Unabhängiges Reporting und zentrale Datenhoheit

Ein kritischer Aspekt zur Vermeidung von Lock-in ist die Frage, wo die Versionierung und Historisierung von Reports stattfindet. Die Antwort muss lauten: Nicht beim Vendor. Die Datenhoheit muss im eigenen Haus bleiben. Die Lösung ist ein zentrales Data Storage (z.B. ein Data Warehouse), das als „Golden Source“ dient. Hier wird jede Report-Version mit Zeitstempel und Freigabeprozess revisionssicher dokumentiert.

Dies stellt die Auditierbarkeit sicher („Wer hat wann was gesehen?“) und ermöglicht die Implementierung von Genehmigungsprozessen. Die größte Herausforderung dabei ist die Synchronisation der Berechnungslogik (z.B. für NAV oder IRR) zwischen dem Vendor-System und dem zentralen Reporting-Layer.

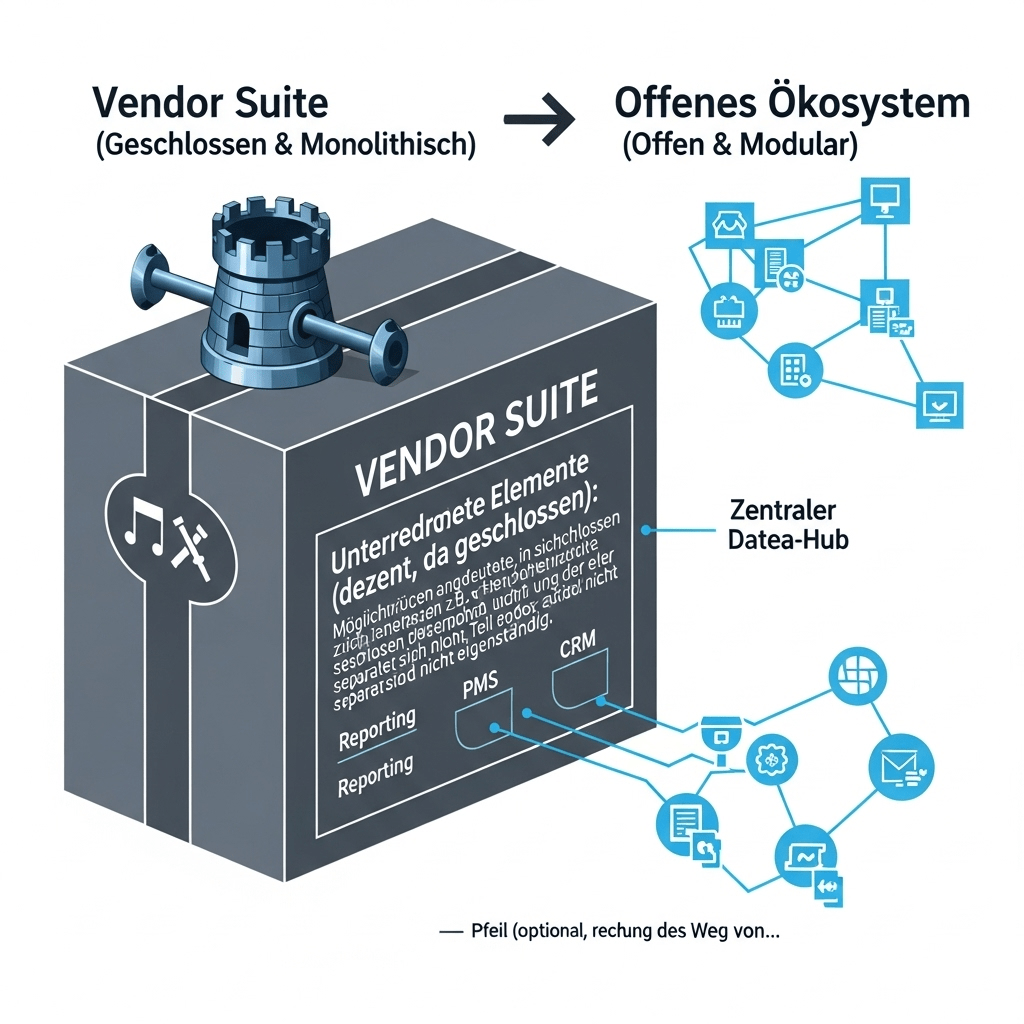

Die strategische Entscheidung: Suite vs. Multi-Vendor vs. Modular

Asset Manager stehen vor der Wahl zwischen drei grundlegenden Architektur-Strategien, die jeweils unterschiedliche Vor- und Nachteile haben:

| Kriterium | Suite (Single Vendor) | Multi-Vendor | Modular-Strategie (Zentraler Daten-Layer) |

|---|---|---|---|

| Kosten | Oft günstiger im Paket, aber Risiko der Überbezahlung. | Höhere Lizenz- und Integrationskosten. | Modulare Kostenkontrolle, besserer Verhandlungsspielraum. |

| Flexibilität | Gering – abhängig von der Roadmap des Vendors. | Hoch, aber komplex in der Steuerung. | Hoch – zentrale Steuerung, Vendoren sind austauschbar. |

| Lock-in Risiko | Hoch | Mittel | Gering |

| Reporting & Versionierung | Vendor-gebunden | Fragmentiert | Zentral, unabhängig, auditierbar |

Fazit: Technologische Souveränität als strategisches Ziel

Vendor Lock-in im Private Market Tech Stack ist kein unvermeidbares Schicksal. Wer frühzeitig auf eine zentrale Datenhaltung, modulare Architekturen und klare Exit-Strategien setzt, kann Abhängigkeiten reduzieren und gleichzeitig die regulatorische Sicherheit erhöhen. Das Reporting sollte immer unabhängig vom operativen System des Vendors organisiert sein, mit einer klaren, zentralen Versionierung und einer synchronisierten Berechnungslogik. Dies ist der Schlüssel zur technologischen Souveränität.

Quellen

- ESMA Guidelines on Outsourcing to Cloud Service Providers

- AIFMD II & Annex IV Reporting Guidelines

- EBA Outsourcing Guidelines